| *2 | Software wie Java, Flash, Adobe Reader/Flash Player, Internet-Browser usw. |

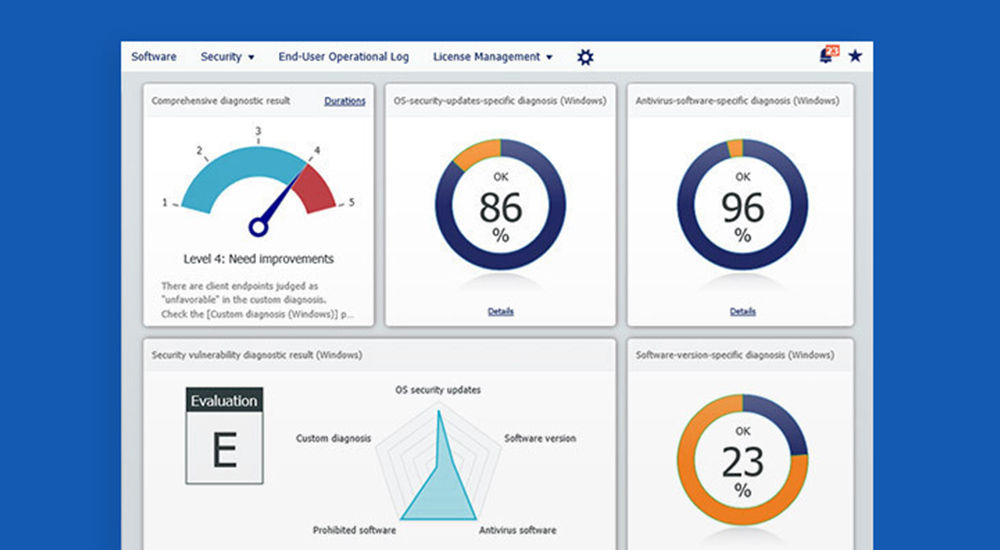

Sicherheit KDDI Cloud Inventory

Ein einheitlicher Cloud-Verwaltungsdienst für Gerätesicherheit

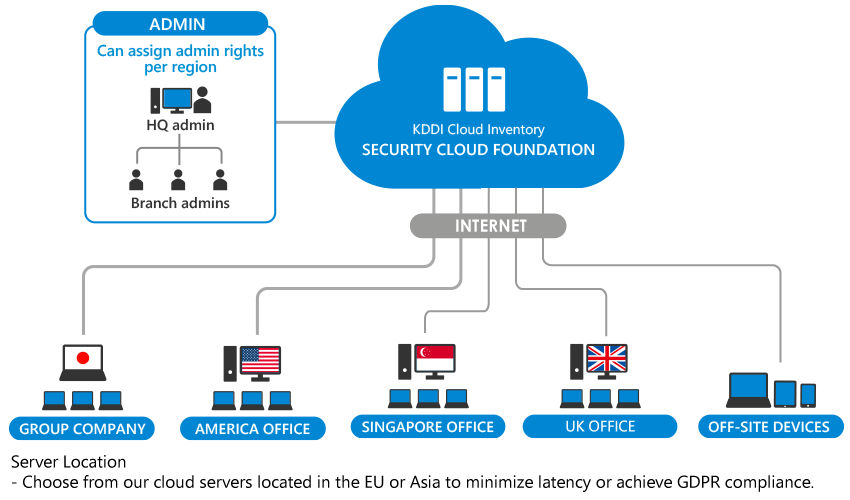

KDDI Cloud Inventory bietet zentralisierte Endpoint-Security, wie z. B. IT Asset Management und Erkennung von Kunden, die gegen Sicherheitsrichtlinien verstoßen.

eine optimale Lösung für diejenigen, die von diesen Problemen betroffen sind

Wie kann ich die Sicherheit von PCs verwalten, die außerhalb des Betriebsgeländes genutzt werden?

Wie kann ich feststellen, ob Geräte gegen die Unternehmensrichtlinien verstoßen?

Wie kann ich verhindern, dass sich privat genutzte Smartphones mit dem Firmennetzwerk verbinden?

Produktübersicht

Vereint Ihren Geräte-Sicherheitsprozess

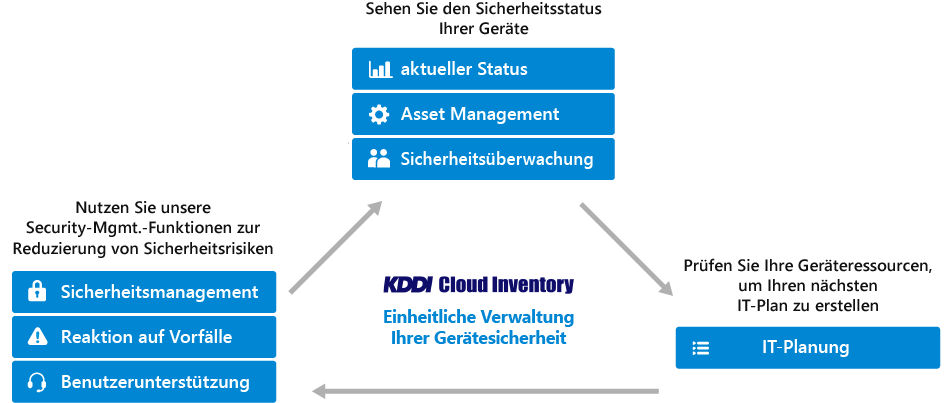

Von überall aus nutzbar

Verwaltung von überall auf der Welt, wo Sie einen Internetanschluss haben

Multi-Geräte-Unterstützung

Verwalten Sie mehrere Gerätetypen, einschließlich Windows-Geräte, Mac-Geräte und mobile Geräte

Automatisiertes Sicherheitsmanagement

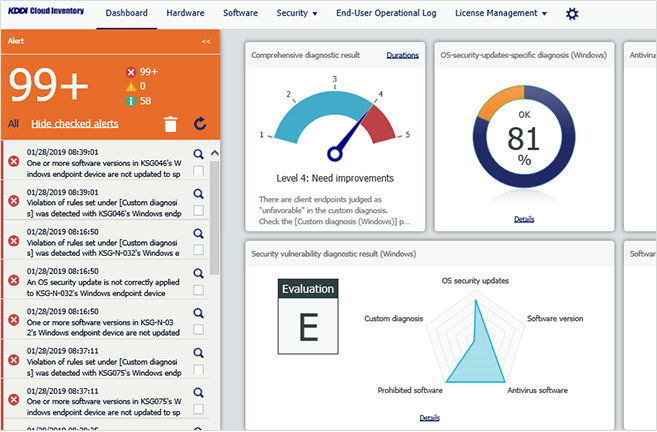

Automatische Erkennung und Anzeige von Geräten mit Sicherheitslücken

Unterstützung von 3 Sprachen

Eine Web-Konsole ist in Chinesisch, Englisch und Japanisch verfügbar

Globale Verträge

Kauf mit einem einzigen Japan-Kontrakt oder Kauf über lokale Kontrakte in anderen Länderwährungen

Vielfältige Sicherheitskontrollen

Externe Gerätebeschränkungen, Erkennung und Blockierung nicht autorisierter Geräte, Verhaltenserkennung und andere Sicherheitsfunktionen

Funktionen

Funktionsweise

Eine große Vielfalt an sicherheitsrelevanten Funktionen

Zusätzlich zur Sicherheitsverwaltung bietet KDDI Cloud Inventory Festplattenverschlüsselung, Einschränkungen für externe Geräte (USB-Speicher usw.), Erfassung von PC-Betriebsprotokollen, Verhaltenserkennung (Malware-Erkennung) und vieles mehr.

Effizienz

Reduzieren Sie Ihr Arbeitspensum in großem Umfang

Die Automatisierung des Sicherheitsmanagements (automatische Schwachstellendiagnose) und des Asset-Managements entlastet Ihre beschäftigten Systemadministratoren und macht die Nutzung einfach.

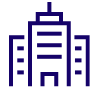

Automatische Schwachstellendiagnose

Es wird eine Liste von PCs erstellt, auf denen die neuesten Betriebssystem- und Software*2 Updates fehlen. Durch das automatische Auffinden von gefährdeten PCs wird Ihr Verwaltungsaufwand erheblich reduziert.

Asset Management

Einmal täglich werden Informationen von Ihren verwalteten Geräten gesammelt, so dass Sie Ihre Anlagen mit genauen Informationen verwalten können, ohne diese selbst sammeln zu müssen.

Flexibilität

Cloud-basierte System bedeutet, dass Sie klein anfangen können

Alles was Sie brauchen ist eine Internetverbindung. Einfache Skalierung nach Bedarf, angefangen bei der Verwaltung von ein paar Dutzend Geräten bis hin zu Zehntausenden.

KDDI Cloud Inventory bietet zentralisierte Endpoint-Security, wie z. B. IT Asset Management und Erkennung von Kunden, die gegen Sicherheitsrichtlinien verstoßen.

Broschüren

Was ist die beste Lösung für Ihr Problem?

Bitte wenden Sie sich an einen KDDI-Berater.